Penser le Commandement et le contrôle (C2) de demain, c’est penser l’évolution du caractère de la guerre. La dégradation du contexte sécuritaire et le risque de conflit de haute intensité doivent nous encourager à investir dans le C2 Multi-milieux multi-champs (M2MC). Il s’agit de mieux intégrer les nouveaux espaces de conflictualité, tout en accélérant la boucle OODA (Observation-Orientation-Décision-Action), en particulier au niveau tactique. Car l’indice de performance du C2, c’est le temps. L’accélération de notre transformation numérique doit permettre de dynamiser les fonctions renseignement et ciblage, en boucle courte. Sur le long terme, un recentrage du niveau opératif proche du niveau stratégique pourrait s’accompagner de l’émergence d’un niveau tactique M2MC.

Le Commandement et le contrôle (C2) des opérations multi-milieux multi-champs de haute intensité : vers une nouvelle Révolution dans les affaires militaires (RMA)

« La victoire sourit à ceux qui anticipent l’évolution du caractère de la guerre,

pas à ceux qui s’y adaptent une fois que le changement est intervenu ».

Giulio Douhet (1)

La performance du Commandement et contrôle (C2) est un des neuf facteurs de supériorité opérationnelle définis par le concept d’emploi des forces. Ce dernier érige l’intégration du combat dans des environnements multi-milieux multi-champs (M2MC) en clef de voûte des opérations militaires actuelles et futures. Nos alliés comme nos compétiteurs, essayent de donner vie à ce concept de C2 en environnement M2MC, apparu aux États-Unis dès 2015 sous le terme de Multi Domain Command and Control.

Le C2 est un sujet complexe qui revêt une multitude de dimensions. Car penser le C2 de demain, c’est en réalité penser l’évolution du caractère de la guerre. C’est aussi penser les futurs possibles en termes de menaces, de domaines de conflictualité, d’emploi des forces, de doctrine, de technologie, etc. Compte tenu de cette complexité, il est sans doute illusoire de définir un état final recherché en 2040, horizon de l’arrivée de systèmes tels que le Système de combat aérien du futur (Scaf), Titan (2), le Porte-avions nouvelle génération (PANG) et leur Cloud de combat associé.

S’il est relativement simple de comprendre l’origine du C2 en environnement M2MC qui vise à intégrer les nouveaux milieux et champs de conflictualité, et à accélérer encore la boucle décisionnelle, il est plus difficile de voir où il nous mène et quel chemin emprunter. Le pilote et écrivain Antoine de Saint-Exupéry disait : « Pour ce qui est de l’avenir, il ne s’agit pas de le prévoir mais de le rendre possible ». C’est dans cette logique qu’il nous faut approcher le C2. S’il n’existe pas aujourd’hui de business model de C2 M2MC, les fonctions renseignement multi-sources et ciblage en boucle courte devraient y jouer un rôle structurant, notamment au niveau tactique. Aussi, il conviendra après une analyse des défis auxquels le C2 est confronté, d’identifier les enjeux et les difficultés, afin de proposer les grands principes du C2 M2MC et de comprendre comment lancer cette transformation, dont la dimension numérique est un préalable indispensable.

Le C2 confronté à un double défi

Le C2 est un des facteurs de la supériorité opérationnelle occidentale, héritage de la 2nd US Offset Strategy

En termes de doctrine interarmées, « le C2 permet d’engager et de manœuvrer des capacités d’actions militaires dans des milieux physiques, humains ou des champs immatériels, le plus souvent dans un cadre multinational et interministériel, afin de contribuer à la réalisation d’objectifs politiques, permanents ou contingents ». La permanence et la continuité de la fonction C2 sont assurées par la chaîne de commandement militaire, historiquement organisée sur trois niveaux : stratégique, opératif et tactique.

Pour les armées occidentales, le C2 est le fruit d’une évolution continue du caractère de la guerre au cours des XIXe et XXe siècles, marquée en particulier par la révolution industrielle, la Révolution dans les affaires militaires (RMA) et la révolution Internet. En matière de concept et de doctrine, l’influence américaine y est manifeste, ce qui explique la prééminence de termes anglo-saxons. À ce titre, le terme de M2MC est l’adaptation française du concept américain de Multi Domain Operations (MDO). L’influence américaine est véhiculée notamment par l’Alliance Atlantique qui transforme les concepts américains en standards de l’Otan. Le C2 est ainsi un facteur de supériorité opérationnelle mais également un facteur d’interopérabilité entre alliés.

Il faut remonter à la 2nd US Offset Strategy et à la RMA des années 1980 pour comprendre l’état de l’art aujourd’hui. La stratégie militaire américaine pendant la guerre froide et après la guerre du Vietnam, consistait à garantir une supériorité technologique au camp occidental, pour pallier une infériorité numérique en disposant d’un avantage dissymétrique sur l’ennemi. Ainsi, la victoire militaire était rendue possible à un coût humain acceptable. Cette supériorité technologique consistait à disposer d’une supériorité informationnelle (plateformes ISR – renseignement, surveillance et reconnaissance), d’armements précis à forte létalité (chasseurs bombardiers furtifs, missiles de croisière, etc.) et d’un C2 performant.

Deux stratèges de l’US Air Force (USAF) ont marqué leur époque. Le colonel John Boyd (1927-1997) a théorisé la boucle OODA : Observe-Orient-Decide-Act, et la nécessité de faire tourner cette boucle plus rapidement que celle de l’ennemi pour prendre l’avantage. Le colonel John Warden de son côté, a approché le C2 par le ciblage des centres de gravité de l’ennemi grâce au bombardement stratégique s’affranchissant des lignes de confrontation terrestre.

La guerre du Golfe en 1991 démontra la pertinence de ces évolutions doctrinales et technologiques. Une campagne aérienne de 43 jours, s’achevant par une offensive terrestre de 4 jours, permit de mettre en déroute la « 4e armée du monde » et de libérer le Koweït. L’impact de cette campagne a été particulièrement important sur les forces armées françaises (3), aussi bien en termes d’organisation, de choix technologiques que de C2. Ce dernier est aujourd’hui hérité de cette période.

Deux évolutions majeures en matière de C2 : l’extension de la conflictualité

à de nouveaux domaines et la révolution du numérique

De nouveaux milieux et champs de confrontation sont apparus progressivement depuis la fin de la guerre froide. Ils sont désormais contestés (espace extra-atmosphérique, cyber, informationnel). L’Espace est devenu un enjeu de puissance et un domaine de confrontation à part entière. Les armées occidentales se sont dotées de stratégies militaires spatiales et nos compétiteurs ne cessent d’y renforcer leurs capacités défensives et offensives. La guerre en Ukraine est sans doute le premier affrontement qui a débuté dans l’Espace et le cyber avec des attaques contre le réseau Internet satellitaire Viasat.

Le phénomène cyber/informationnel a quant à lui pris une ampleur démesurée au fur et à mesure des progrès informatiques, de l’explosion d’Internet et des réseaux sociaux auxquels ont accès près de 6 milliards d’individus aujourd’hui. Vecteur d’influence, de propagande et de désinformation, Internet est devenu la caisse de résonance des guerres informationnelles menées par nos compétiteurs pour toucher les opinions publiques et déstabiliser les démocraties. Le milieu cyber et le champ informationnel dépassent le cadre de l’action militaire, qui n’est qu’un volet à une réponse par nature interministérielle de l’État à ces nouvelles menaces.

Aussi, les armées occidentales et en particulier la France, se sont structurées pour répondre à ces nouvelles menaces (créations du ComCyber en 2017, du Commandement de l’Espace en 2019 au sein de la nouvelle armée de l’Air et de l’Espace, d’une nouvelle fonction stratégique « influence » dans la Revue nationale stratégique 2022 (4), etc.).

Dans le même temps, les armées occidentales ont « manqué » le virage de la transformation numérique. Dans le contexte de la baisse des budgets de défense (en particulier en Europe, post-guerre froide) et d’un niveau d’engagement élevé en opérations extérieures (notamment côté américain dans le cadre de la guerre contre le terrorisme), les armées n’ont pas saisi la vague d’innovation portée par la révolution Internet et la R&D du secteur privé. Au final, alors que les Nouvelles technologies de l’information et de la communication (NTIC) auraient dû avoir l’impact le plus significatif sur l’accélération de la boucle OODA, notre C2 est globalement resté en marge de cette révolution.

D’aucuns trouveront ce constat excessif. Il est pourtant marquant de voir le décalage grandissant entre les outils militaires (C4ISR (5)) du C2 et la profusion de services applicatifs utilisés dans la vie courante (application météo, messagerie instantanée, outil collaboratif en ligne, optimisation des trajets routiers, Cloud privé et sécurisé, connectivité 5G/4G, etc.). Quel est l’équivalent de cet Internet of Things (IOT) dans les armées ? Il est troublant d’observer que la résilience ukrainienne au printemps 2022 est en partie liée au transfert préalable des données d’importance vitale dans une architecture Cloud « amie » (Microsoft, Google, Amazon), au recours à des solutions commerciales privées « amies » également (Starlink) et au développement d’applications à base de protocole Internet (ciblage et coordination des feux d’artillerie) (6). À défaut de constituer un modèle de référence, cela doit nous interpeller sur notre capacité à innover et à intégrer de manière agile les nouvelles technologies du secteur privé, comme plus généralement sur notre capacité à prendre des risques.

Le C2 du futur : pour quelles opérations M2MC ?

L’évolution du contexte stratégique est marquée par le retour des États puissance, compétiteurs désinhibés ayant recours à des stratégies hybrides visant à contourner la puissance en restant sous le seuil des conflits armés. Les nouveaux espaces de conflictualité sont particulièrement propices à la mise en œuvre de telles stratégies. En parallèle, nous observons une lente érosion de notre supériorité opérationnelle, par des stratégies de déni d’accès, mêlant haute technologie et armement à bas coût par exemple. Le retour de la guerre aux portes de l’Europe est aussi l’opportunité de réfléchir aux facteurs de supériorité sur le champ de bataille et aux enjeux en termes de C2. Si la guerre en Ukraine ne ressemble pas vraiment à la guerre du futur, pour paraphraser le général Petraeus (7), certaines tendances méritent d’être analysées.

Transparence du champ de bataille

Elle est liée à la multiplication et à la diversité des moyens ISR. On pense d’abord au renseignement d’origine spatiale. La multiplication de constellations en orbite basse favorisée par l’émergence de nouveaux acteurs (New Space) du secteur privé, va se renforcer dans les années à venir. Aussi, le temps de rafraîchissement du renseignement d’origine spatiale sera fortement réduit. Cette tendance est renforcée par la généralisation de l’emploi de drones de toute taille sur le champ de bataille. Enfin, il s’agit de la multiplication des smartphones qui équipent non seulement les soldats mais aussi les civils sur les zones de combat. Chaque soldat, chaque civil devient potentiellement un capteur, et par conséquent un acteur de la chaîne de renseignement, en particulier en environnement urbain. La guerre de haute intensité en Ukraine est, à cet égard, une première dans le sens où l’ensemble des protagonistes dispose de smartphones, de connexion Internet et diffuse des informations en temps réel, y compris sur les réseaux sociaux, renforçant le poids du renseignement en sources ouvertes. L’exposition médiatique des combats physiques renforce ainsi les effets cognitifs induits sur les belligérants et les opinions publiques.

Feux dans la profondeur

La tendance est à l’allongement de la portée des armements. Aux missiles de croisière, s’ajoutent désormais les drones armés (munitions rôdeuses, drones en essaim, etc.), l’augmentation de la portée de l’artillerie et des défenses côtières (canons automoteurs, lance-roquettes multiples comme les HIMARS (8), etc.). Ces derniers disposent d’une portée de l’ordre de 100 km et cette tendance devrait se renforcer dans les années à venir. Aussi, les notions de zone avant et de zone arrière s’estompent, avec une vulnérabilité accrue de la fonction logistique et un besoin de coordination élargie entre les armées de terre et de l’air. De même, la distinction entre défense côtière et hauturière s’efface. Dans les domaines cyber, Espace et informationnel, cette extension du champ de bataille est sans borne : la profondeur n’existe plus. Attaque cybernétique, propagande et désinformation sont de nature à toucher physiquement les populations et influer sur les opinions publiques, sans contrainte d’espace.

Contrairement aux conflits passés, il n’y a plus d’unicité de temps et de lieu dans la bataille, et c’est sans doute là une évolution des plus significatives du caractère de la guerre. Penser le C2 futur doit donc prendre en compte ces deux évolutions. Car si l’on associe la transparence du champ de bataille à des capacités de feux dans la profondeur, tout devient vulnérable, tout devient potentiellement « time sensitive ». D’où l’importance renforcée du ciblage en boucle courte d’une part, et de la subsidiarité laissée aux échelons tactiques pour manœuvrer d’autre part. Les unités tactiques devront être en mesure de se disperser (survivabilité) puis de se concentrer rapidement pour obtenir les effets escomptés sur le champ de bataille (fugacité). Cette vision se retrouve d’ailleurs dans le concept d’Agile Combat Employment (ACE) développé par l’USAF et qui a sans doute inspiré les forces aériennes ukrainiennes. La difficulté des forces russes à cibler en temps réel les forces ukrainiennes, le manque de précision des armements, le manque de subsidiarité laissée aux échelons tactiques et la rigidité de leur C2 expliquent en partie leurs difficultés. Malgré les apparences, les Russes ne semblent pas avoir fait leur révolution dans les affaires militaires.

Enjeux et difficultés d’un C2 M2MC : approche conceptuelle

Perspective américaine

Le chef de l’USAF, le général David Goldfein, avait fait du C2 multi-domaines (MD C2) une priorité dès 2016. Cette démarche n’était sans doute pas décorrélée de la sortie de la 3rd US Offset Strategy en 2014 (9) qui visait à lancer des travaux de recherche en matière de robotique, de systèmes autonomes, de Big Data, etc., en capitalisant davantage sur l’innovation du secteur privé. La National Defense Strategy 2018 (10), tournant la page de la « Global War on Terror » pour celle de la « Great Power Competition » a encouragé cette démarche, vue comme une approche permettant de prendre l’avantage face au compétiteur chinois. Progressivement, tous les services se sont donc approprié ce concept et ont lancé leurs propres initiatives.

Afin de fédérer les travaux, le Joint Staff (État-major interarmées) travaille actuellement sur un nouveau Joint Warfighting Concept (JWC) pour les MDO. Ce concept devrait se constituer autour de quatre directives stratégiques : Joint All Domain C2 (JADC2), Joint Fires, Contested Logistics, Information advantage (11). Le Joint Staff a délégué à l’USAF le projet de futur C2 multi-domaines. Ce dernier comporte un volet doctrinal et un volet technique.

Sur le volet doctrinal, le projet est clairement axé sur le combat de haute intensité. Il vise l’intégration des effets des différents domaines (air, terre, mer, cyber, Espace) pour confronter l’adversaire à une multitude de dilemmes stratégiques. L’intégration est clairement poussée vers le niveau tactique (Distributed Control via Mission Command) et le ciblage en quasi temps réel. La supériorité décisionnelle nécessite une accélération de la boucle OODA et s’appuie en premier lieu sur une supériorité informationnelle agnostique des domaines, c’est-à-dire indépendante des milieux/champs d’origine du renseignement. Il est intéressant de noter ici que la stratégie chinoise pour contrer les opérations multi-domaines américaines repose également sur cette notion de supériorité informationnelle (12).

En parallèle, l’approche retenue pour le volet technique se veut incrémentale et surtout bottom-up. L’USAF travaille sur le programme ABMS : Air Battle Management System. Il vise à créer la connectivité nécessaire entre tous les capteurs et tous les effecteurs : « the Internet of Military Things ». L’approche incrémentale ponctuée d’expérimentations, doit permettre d’intégrer au fur et à mesure les technologies émergentes du secteur privé.

Pour aller plus loin concernant l’état de l’art relatif à l’intégration M2MC, la Fondation pour la recherche stratégique a réalisé une étude poussée en 2022 dont la lecture est particulièrement éclairante (13).

Quelle approche pour les forces armées françaises ?

Il s’agit dans un premier temps de bien comprendre les processus du C2. L’organisation doit, dans un second temps seulement, organiser le travail entre les différents acteurs afin de mettre en œuvre les processus et les technologies utilisés pour favoriser l’intégration M2MC.

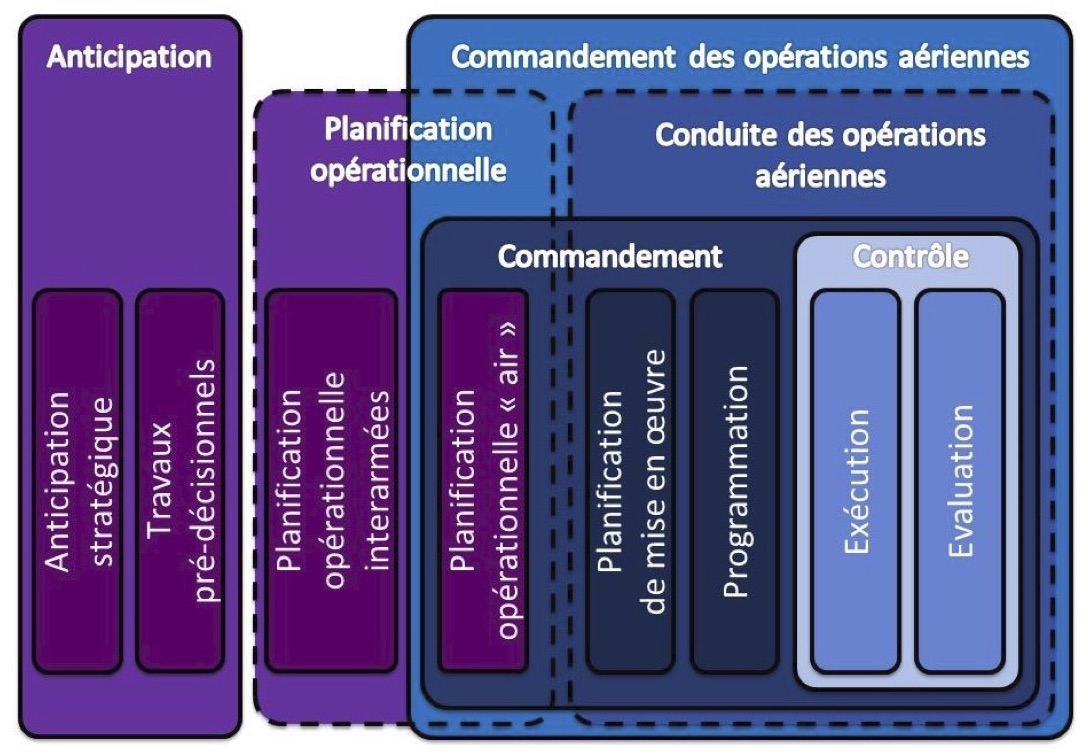

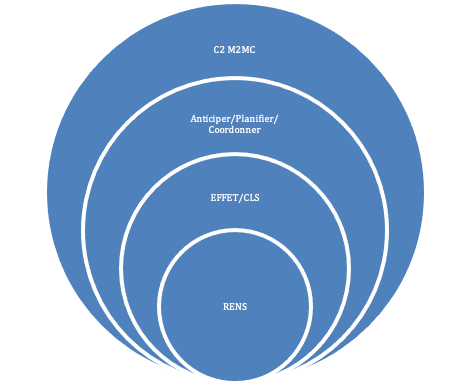

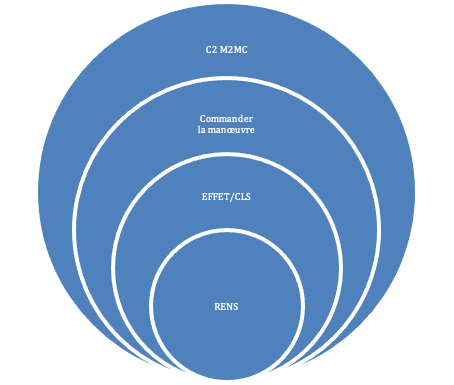

D’une manière générale, un système C2 vise à anticiper/planifier/coordonner/conduire des manœuvres pour produire des effets afin d’atteindre des objectifs stratégiques. En isolant la fonction anticipation (niveau stratégique), on peut réduire le C2 des engagements opérationnels aux deux pôles essentiels que sont la planification et la conduite des opérations. La planification est davantage liée au commandement (notion de Mission Command), le contrôle lié à l’exécution et l’évaluation, comme l’illustre la vision du C2 des opérations aériennes présentée dans le diagramme ci-dessous.

Doctrine AAE : commandement des opérations aériennes - 1er mars 2022, p. 12

Dans une perspective M2MC, la planification et la conduite sont intimement liées à la fonction effets/Ciblage large spectre (CLS). À son tour, la fonction CLS est intimement liée à la fonction renseignement à fin d’actions. Aussi, les deux fonctions cardinales susceptibles d’agréger le C2 sont le ciblage et le renseignement, respectivement le moteur et le carburant du C2.

Coordonner, synchroniser voire intégrer des effets en M2MC est particulièrement complexe car chaque milieu ou champ a sa propre temporalité des opérations. Traditionnellement, la planification des opérations aériennes se déroule sur un cycle de 72 heures. S’ajoute une capacité de ciblage en boucle courte (dynamic targeting). Historiquement, la fonction ciblage est le cœur du processus C2 des forces aériennes, avec l’influence du colonel Warden. Les cycles terrestre et naval, si la vitesse de déplacement des vecteurs est beaucoup plus lente, sont relativement similaires en raison des capacités de manœuvre rapportées à l’échelle de leur zone d’opérations et des armements employés. C’est la raison de l’existence d’un niveau opératif, qui, outre une fine connaissance de la zone d’opérations, a le rôle d’intégrer les manœuvres terrestre, navale et aérienne dans le temps et dans l’espace. Cette construction se traduit par des phases d’opérations, avec pour chaque phase, la mise en place de Relations bénéficiaire/en appui (RBEA) définies par une autorité commune de niveau supérieur. L’approche M2MC qui renforce la centralité du ciblage en boucle courte par rapport au ciblage à temps, nécessite par conséquent de rendre beaucoup plus agile les bascules d’efforts entre « bénéficiaire » et « en appui » (notion de supported/supporting chez les Anglo-Saxons).

Planification (14) Conduite

Les échelles de temps en matière de manœuvre spatiale et cyber sont relativement différentes : de l’ordre de la semaine du côté spatial, des semaines voire des mois d’anticipation dans le domaine du cyber-offensif. Ces deux domaines ont donc un rapport au temps très différent, et qui les différencie des trois milieux traditionnels (mis à part le renseignement d’origine spatiale). Par ailleurs sur le volet cyber-offensif, les capacités s’apparentent davantage à des fusils à un coup, la question centrale se résumant au choix du moment pour utiliser ces effets dans l’approche compétition–contestation–affrontement. C’est un enjeu de synchronisation plus que d’intégration.

En revanche, les champs informationnel et électromagnétique ne disposent pas d’un C2 spécifique. Chaque milieu dispose de capacités d’action (guerre électronique) qui sont donc intégrées par essence dans sa planification propre. Le champ informationnel est quant à lui intégré à chaque niveau de C2 (STRAT - OPS - TAC) sur une temporalité variable en fonction des effets recherchés.

Au final, on peut faire la distinction entre des effets « stratégiques » nécessitant une synchronisation interministérielle à des fins d’anticipation, de planification à temps, d’influence ou encore de missions spéciales ; et des effets davantage tactiques. Aussi, en matière d’organisation de C2, c’est davantage l’évolution du niveau opératif sur le long terme qui pose question pour mieux intégrer les effets en M2MC.

Les grands principes à retenir – Comment débuter la transformation du C2 ?

De l’analyse précédente, quels sont les grands principes à retenir et par où commencer la transformation du C2 pour favoriser l’intégration M2MC, accélérer la boucle OODA et renforcer les aptitudes transverses critiques (résilience et subsidiarité, interopérabilité) ? La transformation numérique de nos processus est sans doute le cœur de ces trois enjeux, autrement dit le préalable à un véritable C2 M2MC.

Les grands principes d’intégration M2MC

« Hard power is a reality »

L’évolution du contexte sécuritaire décrit dans la RNS 2022 est une réalité à appréhender pleinement pour un pays comme la France. Il s’agit en termes de compétition et de contestation, de poursuivre les travaux d’anticipation et de décliner la contribution des forces armées à la nouvelle fonction influence. Il s’agit aussi de renforcer nos capacités cyber, spatiales et informationnelles, aussi bien défensives qu’offensives. En revanche, la guerre en Ukraine doit peut-être nous encourager « à revenir aux fondamentaux des conflits armés, menés pour conquérir un territoire et soumettre des populations » (15). S’il convient de ne pas opposer hybridité et haute intensité, les arbitrages en matière de C2 mériteraient d’être structurés autour du conflit de haute intensité. C’est en ce sens qu’il faut lire les déclarations de l’actuel Supreme Allied Commander Europe (SACEUR), le général américain Cavoli : « First, Hard Power is a reality. Soft power is good and useful and even necessary and integrated deterrence of course relies on all elements of national power: economic, diplomatic, informational but the great irreducible feature of warfare is Hard Power. And we have to be good at it ».

Pour les armées françaises, cela veut dire mieux intégrer les nouveaux espaces de conflictualité, mais aussi poursuivre l’accélération de la boucle OODA. Car l’indicateur de performance du C2, c’est le temps. C’est d’autant plus important que la France affiche la volonté d’être nation cadre, en mesure de commander en coalition une opération interarmées majeure.

Évolution du niveau opératif

La question centrale qui se pose désormais est liée à l’avenir du niveau opératif. D’aucuns considèrent que le niveau opératif continuera à jouer le rôle de rotule entre les niveaux tactiques et stratégique. Sur le long terme, deux éléments méritent d’être pris en compte. D’une part, l’accélération de la boucle OODA, permise par la circulation en temps réel des données et le recours à l’Intelligence artificielle (IA), pousse l’intégration M2MC vers le niveau tactique et le ciblage en temps réel. D’autre part, comme on le retrouve dans le concept exploratoire du C2IA (16), il faudra sans doute penser à une planification à l’arrière (Rear : état-major en métropole), proche du niveau stratégique et des têtes de chaînes des niveaux tactiques, et une conduite projetée (Forward : proche du théâtre d’opérations), orientée sur la manœuvre renseignement et le CLS en boucle courte, et la coordination des feux dans la profondeur.

Aussi, une vision future des niveaux de C2 pourrait être :

• un niveau stratégique-opératif :

– niveau haut recentré sur son rôle fondamental : anticipation, définition des objectifs militaires pour atteindre l’état final recherché, allocation des moyens, coordination interministérielle, etc. ;

– niveau bas, en charge principalement de la planification des opérations (art opératif) à l’image du Permanent Joint Headquarter (PJHQ) britannique ; incluant une capacité de projection sur un théâtre d’opérations.

• un niveau tactique M2MC, déployé sur le théâtre et en charge principalement de la conduite des opérations, de la connaissance de la zone d’opérations et de l’animation de la fonction renseignement à fin d’actions ;

• un niveau tactique, associé aux composantes d’armées, expertes de la mise en œuvre des capacités et du soutien.

Sous réserve de disposer des flux d’informations nécessaires, cette organisation future permettrait de mettre en œuvre la notion de commandement centralisé, contrôle distribué (c’est-à-dire délégué au niveau le plus adapté), exécution décentralisée. Elle repose sur la distinction entre OPCON (Contrôle opérationnel) et niveau opératif, et l’émergence d’un niveau tactique M2MC.

Pour des opérations à dominante aérienne ou terrestre ou maritime, il convient sans doute de s’appuyer sur les niveaux tactiques, à qui l’on peut confier une responsabilité de niveau supérieur (dimension M2MC). Cela mérite d’encourager à court et moyen terme un certain « foisonnement » doctrinal en matière d’intégration M2MC au sein des trois armées, qui peuvent s’appuyer sur leurs structures permanentes.

Intégrer par le renseignement à fin d’actions et le ciblage large spectre

En matière de CLS, une coordination des feux dans la profondeur en programmation et en temps réel sera nécessaire compte tenu de la portée des armements mis en œuvre par les armées de terre, de l’air et de mer. Cette mission dépasse largement le cadre d’emploi d’un JTAC, qui a vocation à coordonner les feux à l’échelle locale d’un combat. Néanmoins, dans l’esprit, c’est une extension de cette mission à une échelle plus large. À titre d’exemple, on peut imaginer demain l’utilisation d’artillerie longue portée ou de munitions rôdeuses pour neutraliser un Système de défense aérienne et antimissile intégrée (IADS) – via une mission SEAD (Suppression of Ennemy Air Defense) – en appui d’un raid aérien, en complément des capacités actuelles des missiles de croisière de la Marine et de l’AAE. En réalité, cette mission dépasse la notion de coordination. Elle pourrait être assignée à un « Joint Effect Controller » au sein de la conduite tactique M2MC. Cette approche pose trois défis :

1. Assurer la coordination dans la 3e dimension. L’AAE dispose de toute l’expertise en la matière, c’est même son cœur de métier. En effet, il n’est pas envisageable demain, de créer des bulles de 300 km de diamètre et de 30 km d’altitude. Une gestion dynamique de l’espace aérien sera donc indispensable.

2. Accélérer le dialogue entre le niveau stratégique-opératif et le niveau tactique M2MC en termes de ciblage en boucle courte. C’est un enjeu de maîtrise des dommages collatéraux (bien que cette capacité puisse être déléguée), mais également de maîtrise des armements longue portée (car longue portée et précision sont synonymes de coût unitaire élevé et de stock limité). Par ailleurs, le ciblage temps réel doit s’imbriquer dans la stratégie. Ce n’est certainement pas parce que tous les capteurs et tous les effecteurs sont connectés qu’il faut rentrer dans une logique de ciblage systématique. À titre d’exemple, il n’est pas nécessaire de détruire tous les chars ennemis si l’on peut neutraliser leur dépôt de carburant. C’est bien l’enjeu d’une fonction ciblage efficace, même en boucle courte.

3. Disposer et cultiver un vivier d’experts M2MC dans le domaine du ciblage en boucle courte.

La fonction renseignement en M2MC (multi-sources) aura vocation à assurer une connaissance fine de la situation sur le théâtre pour non seulement alimenter le niveau REAR, mais également pour alimenter la boucle de ciblage par du renseignement à fin d’actions et pour évaluer les effets générés par des actions large spectre. Il s’agit bien de créer une fonction renseignement agnostique des milieux et champs. Elle nécessite de passer d’une logique propriétaire (need to know) à une logique de flux davantage automatisé (need to share) permettant la tenue d’une situation tactique en temps réel (COP) partagée à tous les niveaux, et la génération automatique de RFI (Request For Information) vers les niveaux tactiques à ce stade, et directement vers les capteurs à terminaison.

Cette intégration M2MC via la fonction renseignement et ciblage ne peut se faire sans repenser notre architecture C4ISR. C’est autant un enjeu de transformation numérique (technologie), que d’évolution concernant la gouvernance de la donnée et des réseaux (réglementation, gestion des risques).

La transformation numérique : le réel catalyseur de l’intégration

Les Systèmes d’information et de communication (SIC) ont longtemps été vus comme des moyens de soutien manipulant des informations classifiées à protéger (SSI). Il nous faut aujourd’hui changer de grille de lecture et comprendre que le C4ISR, colonne vertébrale du C2 de demain, doit être apprécié comme un véritable système d’armes. Il offre des opportunités, son utilisation génère des risques, et c’est bien une responsabilité de commandement que de les apprécier. Encore faut-il disposer de degrés de liberté pour actionner ces leviers.

Construire les fondations numériques (digital backbone)

Automatisation, aide à la décision, IA, etc., toutes ces technologies sont à notre portée, à condition de se doter d’une architecture réseau idoine et d’une gouvernance adaptée des données. En matière de transformation numérique, il faut comprendre que l’IA est en réalité le bout du chemin. Prenons l’exemple de la société Google. C’est à la base une société de Software (logiciel) qui développait des applications logicielles. Elle créa le Cloud non pas pour faire de l’IA, mais pour mettre à jour plus rapidement ses applications, résidant désormais dans le Cloud et non plus dans les ordinateurs des particuliers (Software as a Service : SaaS). Ce faisant, l’accumulation de données s’est avérée une mine d’or exploitable par des algorithmes d’IA.

C’est un processus analogue que doivent suivre nos armées. Nous avons historiquement été orientés vers le Hardware (matériel), c’est le fruit de la révolution industrielle. Aujourd’hui, il nous faut embrasser cette révolution numérique sous peine d’être déclassés demain. Il nous faut donc progresser en matière de Software, de Cloud, et réseaux pour in fine capitaliser sur l’IA, ce qui n’est pas incompatible d’une cybersécurité renforcée, ni de souveraineté. Si cette transformation numérique impacte l’ensemble de notre organisation, c’est dans le domaine du C2 qu’elle aura le plus d’effet et le meilleur retour sur investissement. Y sommes-nous prêts, alors que tant de besoins criants s’accumulent ? C’est une question de priorité. Le vrai secret de la guerre en Ukraine, n’est-il pas la combinaison renseignement satellitaire, Big Data et IA ?

Aussi, les armées ont intérêt à basculer leur C2 dans un environnement Cloud. Compte tenu des liens entre renseignement, ciblage, planification et conduite, l’objet est bien de construire un seul et même Cloud permettant d’agréger ces processus. C’est un choix technologique, c’est aussi une évolution culturelle pour de nombreux pays de l’Otan qui prônent une séparation physique des réseaux renseignement et opérationnel, comme des niveaux de classification. Ce Cloud devra être connecté aux différents Clouds de combat des armées (Scaf, Titan, etc.). Cette combinaison offrira des capacités d’analyse et de calcul à temps (Cloud computing) et des solutions de calcul au plus près de la génération des données (edge computing/far edge) pour réduire les temps de latence et gagner en résilience en cas de perte de connexion.

Il nous faudra pour cela régler la problématique du « multi-niveaux ». Ce dernier est en effet indispensable à terme pour le C2 M2MC, selon que nos organismes centraux travaillent ou non en « Spécial France », et alors que les niveaux de confidentialité utilisés par les trois armées au niveau tactique sont différents.

Au final, il nous faut construire l’« Internet of Military Things », qui connecte les capteurs, les effecteurs et les décideurs, pour permettre la circulation des données et in fine la prise de décision au bon niveau (C2) et le combat collaboratif connecté sur le champ de bataille. On retrouve cette idée au cœur du concept de Réseau multi-senseurs multi-effecteurs (RM2SE). Pour reprendre les mots du directeur de l’Agence numérique de défense, l’ingénieur général de 1re classe de l’armement Dominique Luzeaux, cette approche « permet de mettre la donnée au centre du combat » (17). Les travaux commencés dans le cadre du Système d’information des Armées (SIA) V2 sont prometteurs : bascule progressive dans le Cloud, utilisation du Big Data dans nos réseaux de renseignement. Pour autant, nous nous transformons moins vite que la technologie évolue. Notre ambition doit être d’effectuer un rattrapage technologique qui coïncide avec l’arrivée des Cloud de combat à l’horizon 2035.

Investissement, souveraineté, résilience et interopérabilité

Au-delà des aspects financiers, le passage dans le Cloud et le recours à des protocoles Internet pose toutefois la question de notre souveraineté et de notre résilience. Pourtant, il ne s’agit pas d’être souverain sur l’ensemble de la chaîne de valeur, mais de mettre en place une gouvernance souveraine. Aussi, il est possible d’avoir recours à des Clouds privés, tout en assurant la disponibilité, la confidentialité et l’intégrité de nos données, sous réserve de pouvoir changer de fournisseur sans perte de service (Cloud Agnostic Solution). Cela repose sur la complémentarité de mesures de sécurité périmétrique et centrées sur la donnée. Le développement de solutions cryptographiques post-quantiques est prometteur dans ce domaine. Il est intéressant de noter que les standards de l’Otan préconisés via le projet Federated Mission Networking (FMN) envisagent de passer progressivement dans une architecture DCS (Data Centric Security) et ZT (Zero Trust).

La résilience sera renforcée par l’utilisation d’architecture permettant des réarticulations automatiques (Software defined radio/Software defined network) en mesure de gérer une connectivité dégradée (à l’image des services de téléphonie qui basculent automatiquement de la 4G vers la 3G ou le edge en fonction de la couverture réseau).

Par ailleurs, en garantissant demain une connexion Internet, les opérateurs d’un C2 en métropole pourraient se disperser et continuer à travailler grâce à des accès sécurisés au Cloud. Développer des solutions de mobilité au niveau de classification Secret et définir dans quelles conditions s’autoriser à les employer (balance bénéfice/risque) devient prégnant. Le partage des données permet également d’envisager des bascules de charge entre différents centres d’opérations, renforçant la résilience du C2, si un centre était neutralisé.

En parallèle, il nous faut progresser en matière de développement de Software, que ce soit en termes d’acquisition en boucle courte auprès de prestataires privés, ou en termes de production au sein du ministère. Il nous faut donc faire marche arrière et réinternaliser certaines capacités de développement pour ne pas dépendre exclusivement de l’industrie, et être en mesure de développer de manière agile et sécurisée (DevSecOps (18)) les applications logicielles dont nous avons besoin. Il s’agit en réalité d’une mise à l’échelle de certaines capacités embryonnaires dont nous disposons, comme l’ESIOC : Escadron d’ingénierie logicielle de l’AAE, le Centre de service des données Marine, la Fabrique numérique de la Dirisi (Direction interarmées des réseaux d’infrastructure et des systèmes d’information), etc.

Enfin, il nous faut progresser en matière d’interopérabilité avec nos alliés. Nos capacités d’échange d’informations et de planification commune sont très limitées en dehors de l’Otan. Si nous nous sommes accommodés à ces contraintes dans des conflits asymétriques, ce ne sera pas le cas dans le cadre d’un conflit de haute intensité. À ce titre, l’évolution de l’instruction générale interministérielle (IGI 1300) relative à la protection du secret est un premier pas pour disposer des mêmes niveaux de classification entre alliés. Il nous faut maintenant aller plus loin et attacher une classification à chaque donnée ou chaque paragraphe, et non plus à un document dans son ensemble, pour pouvoir automatiser les échanges aux niveaux de classification choisis avec nos alliés et approcher le multi-niveaux.

Tout ceci représente un investissement financier et RH important pour monter en gamme notre C2, développer une réelle expertise Software au sein du Minarm, et renforcer notre résilience cyber. L’enjeu ici sera d’éviter de dupliquer les investissements dans la chaîne C2 de l’Otan, dans notre chaîne C2 nationale et dans celle de l’UE. D’une part l’Otan, via son budget de financement commun, peut contribuer à bâtir une partie de ces fondations numériques. D’autre part, le développement d’applications offre également une opportunité de partage du fardeau (burden sharing) entre alliés, sous réserve de disposer des droits et du code source des développements que nous finançons.

Aussi à court terme, l’heure n’est sans doute pas de se lancer dans un grand programme d’armement pour le C2, mais plutôt d’investir dans les fondations numériques du C2, selon une architecture ouverte à même d’intégrer de manière incrémentale des logiciels, des technologies du privé et de nouveaux standards (cyber sécurité). Il nous faudra pour cela régler 3 problèmes sur lesquels nous butons collectivement depuis plusieurs années : solutions multi-niveaux, chiffrement et gestion des identités.

* * *

Intégrateur de capacités, multiplicateur d’effets, l’investissement dans le C2 est une nécessité stratégique pour nos Armées. Facteur de supériorité opérationnelle, un C2 performant contribue à l’économie des moyens et renforce la liberté d’action de la France, qu’elle agisse seule, ou comme nation cadre à la tête d’une coalition. Le C2 M2MC doit nous permettre de mieux tirer parti des nouveaux domaines de conflictualité, tout en accélérant encore la boucle OODA, en particulier au niveau tactique. Ces deux défis reposent sur une fonction renseignement multi-sources agiles, alimentant une fonction Ciblage large spectre (CLS) nettement plus dynamique. Compte tenu de la transparence croissante du champ de bataille et de l’évolution des armements et de leur portée, ce ciblage exigera progressivement une maîtrise M2MC en boucle courte des « effets » dans la profondeur et une coordination plus dynamique de l’espace aérien. Sur le long terme, un recentrage du niveau opératif proche du niveau stratégique pourrait s’accompagner de l’émergence d’un niveau tactique M2MC de théâtre.

Le préalable à l’émergence d’un véritable C2 M2MC repose sur notre capacité à accélérer notre transformation numérique. Source d’efficacité, de résilience et de subsidiarité, cette transformation pose de nombreux défis : investir dans des technologies issues du secteur privé (Cloud, IA, cryptographie), intégrer les innovations en boucle courte (architecture ouverte, DEVOPS), renforcer notre interopérabilité. Il s’agit également de faire évoluer notre gouvernance en matière de données, de documentation classifiée, et de développement de Software. Cette transformation du C2 repose sur une prise de conscience collective du rôle structurant des NTIC (C4ISR) à l’ère numérique, pour dissiper le brouillard de la guerre. ♦

(1) (1869-1930) Stratège italien de l’aéronautique naissante et théoricien du bombardement stratégique avec son ouvrage Il dominio dell’aria [La maîtrise de l’air].

(2) Successeur du programme Scorpion à l’horizon 2040.

(3) Sur ce sujet, voir le dossier « Les leçons militaires de la guerre du Golfe », RDN n° 843, octobre 2021, p. 7-163.

(4) Secrétariat général de la défense et de la sécurité nationale, Revue nationale stratégique 2022, 9 novembre 2022, 60 pages (https://www.sgdsn.gouv.fr/).

(5) Command, Control, Communications, Computers, Intelligence, Surveillance, Reconnaissance.

(6) Voir notamment Bounat Ulrich, « Les différentes facettes de l’innovation de l’armée ukrainienne », RDN, n° 857, février 2023, p. 30-36.

(7) Ancien général américain, il a supervisé les opérations en Irak et en Afghanistan de 2008 à 2010, puis a commandé directement les forces alliées en Afghanistan de 2010 à 2011. Après sa retraite militaire, il est directeur de la CIA de 2011 à 2012.

(8) High Mobility Artillery Rocket System.

(9) Gentile Gian, Shurkin Michael, Evans Alexandra T., Grisé Michelle, Hvizda Mark et Jensen Rebecca, A History of the Third Offset, 2014–2018, RAND Corporation, 2021, 102 pages (https://www.rand.org/).

(10) Résumé de la National Defense Strategy 2018 (https://dod.defense.gov/).

(11) Hitchens Theresa, « SecDef OKs Joint Warfighting Concept; Joint Requirements Due Soon », Breaking Defense, 16 juin 2021 (https://breakingdefense.com/).

(12) Gros Philippe, Tourret Vincent, Mazzucchi Nicolas, Fouillet Thibault et Wohrer Paul, « Intégration multimilieux/multichamps : enjeux, opportunités et risques à horizon 2035 », Recherches & Documents n° 10, FRS, 4 août 2022 (https://www.frstrategie.org/).

(13) Ibidem.

(14) Processus de planification et de conduite des opérations, inspiré du Concept exploratoire du C2IA en environnement M2MC, Centre interarmées de concepts, de doctrines et d’expérimentations (CICDE), 18 juillet.

(15) Commission des affaires étrangères, de la défense et des forces armées, Ukraine : un an de guerre. Quels enseignements pour la France ? (Rapport d’information n° 334), Sénat, 8 février 2023 (https://www.senat.fr/rap/r22-334/r22-3341.pdf).

(16) CICDE, op. cit.

(17) Luzeaux Dominique, « Cloud souverain, souveraineté et résilience, ou confiance ? », RDN n° 855, décembre 2022, p. 21.

(18) Méthodes de développements modernes, agiles et sécurisés de logiciels.

_astronaut_Sophie_Adenot_(jsc2025e058846_alt).jpg)