Comment empêcher un perturbateur de déclencher une cyberattaque contre les réseaux vitaux d’un pays ? Comment l’en dissuader et contrôler les armes cybernétiques qui prolifèrent ? Charles Bwele livre ici sa réflexion sur la cyberdissuasion.

Prix Amiral Marcel Duval 2010 - Peut-on dissuader dans le cyberespace ?

Prix Amiral Marcel Duval 2010 - Can deterrence work in cyberspace?

How can a state or organisation be prevented from launching a cyberattack against its vital systems? How can they be deterred from this and how can the proliferation of cybernetic weapons be monitored? Charles Bwele gives his thoughts on cyber-deterrence.

Comment empêcher un État, un individu ou une organisation non-étatique de déclencher une cyberattaque contre des réseaux informatiques gouvernementaux ou des infrastructures vitales ? Un pacte de non-agression en ligne ou un contrôle des armes cybernétiques a-t-il réellement un sens quand un ordinateur portable ou un téléphone mobile devient une arme ?

Une menace virtuelle très réelle

Depuis le printemps 2010, les États-Unis et la Russie, suivis de six autres pays, tentent de négocier un traité portant sur la sécurité de l’Internet et la restriction de son usage militaire. D’ores et déjà, on note une divergence significative : Washington insiste sur les notions de « sécurité informatique » et de « cyberguerre » tandis que Moscou verse dans le concept plus large de « sécurité de l’information ». Côté américain, la cybercriminalité et le cyberespionnage constituent les problèmes majeurs ; côté russe, la protection des architectures informatiques gouvernementales demeure prioritaire.

Au-delà des vœux pieux et des manœuvres d’arrière-plan, cette approche sécuritaire de type « guerre froide », en partie justifiée, mais profondément erronée, est le fait d’une génération de dirigeants plus migrante que native du numérique. D’où leur immense difficulté à finement appréhender le paradigme émergent de la cybersécurité. Par ailleurs, toute vision cybersécuritaire doit englober la protection des infrastructures vitales (électricité, eau, gaz, carburants, transports, télécommunications, urgences, etc.), qui reposent en quasi-totalité sur des systèmes de contrôle et de communication appelés SCADA (Supervisory Control And Data Acquisition), ou plus simplement « télésurveillance et acquisition de données ».

Quelques décennies plus tôt, à une époque où l’Internet n’était qu’une discrète application militaire et scientifique, les SCADA étaient conçus à partir de modèles très exclusifs voire de « fantasmes d’ingénieurs », opéraient en circuit fermé via la transmission radio, la liaison satellitaire, le RNIS, la ligne électrique et des réseaux propriétaires, et ne nécessitaient pas d’éléments cybersécuritaires intégrés. Peu à peu, les SCADA furent également connectés – directement ou indirectement – à l’Internet filaire ou hertzien afin de réduire les coûts de communication inhérents à leur exploitation quotidienne par les compagnies de distribution d’eau, d’électricité, de gaz et de carburants. Devenus à l’image de l’Internet dont ils dépendent fortement, ces systèmes sont plus souvent victimes de leur complexité intrinsèque que d’un quelconque « hacking ». En outre, réactualiser d’anciens SCADA selon des normes de cybersécurité balbutiantes relève d’une tâche compliquée, onéreuse et parfois risquée. La récente petite coupure de courant dans votre quartier était peut-être due à une minuscule erreur de mise à jour au sein d’un SCADA…

Heureusement, la connexion des SCADA à l’Internet s’effectue de plus en plus grâce à des modems, des routeurs, des applications et des protocoles fermement sécurisés. Par ailleurs, gardons-nous de toute apocalypse technologique : ces technologies intègrent des paramètres de sûreté en cas d’alerte ou d’action dangereuse pour « la sphère réelle », et ce, même en cas de cyberpiratage. Enfin, trop de scénarios cybersécuritaires omettent également le facteur humain capable de réagir, d’improviser et surtout d’intervenir manuellement en cas d’urgence. Cœurs matériels, logiciels et réseautiques des infrastructures vitales, les SCADA constituent des cibles potentielles car hautement indispensables au bon fonctionnement de la vie quotidienne et donc de l’économie.

Malheureusement, le spectaculaire cyberpiratage d’une centrale hydroélectrique au Brésil a mis en lumière la dangerosité d’un code malicieux brésiliennes et leurs soixante millions d’habitants furent privés de transports en commun, de feux de circulation, de télécommunications et même d’ascenseurs. Dépôts de carburant, banques, centres commerciaux et sites industriels par milliers furent complètement paralysés ou très lourdement ralentis. De quoi grandement inquiéter une puissance émergente organisant le Mondial de 2014 et les Jeux Olympiques de 2016 ; de quoi effrayer une Amérique et une Europe encore plus dépendantes des réseaux informatiques.

Cet incident a brutalement révélé la possibilité d’une cyberattaque sophistiquée contre une infrastructure vitale avec son lot de dégâts et de nuisances certes temporaires mais quasiment équivalents à ceux causés par des bombardements aériens. Un tel scénario dans un pays européen aurait certainement des répercussions sur les nations voisines compte tenu de la complémentarité régionale ou de l’extension continentale des infrastructures vitales. Pour de malveillantes organisations non-étatiques (criminelles, cybercriminelles, terroristes), une cyberattaque contre une infrastructure vitale constituerait un instrument de terreur ou de représailles voire une « arme de nuisance massive ». Pour des États en conflit, une telle action s’inscrirait plus probablement dans une opération militaire globale. Pour un hacker isolé ou pour un collectif « hacktiviste », ce serait une forme délirante d’exploit technique. On le voit, la diversité et la nébulosité dans l’adversité sont aussi le propre de la cyberguerre.

Reconnaissance en ligne

En effet, l’Internet grouille d’une activité digne d’un roman de Tom Clancy ou de John Le Carré. En plus des esprits cybercriminels des quatre coins du monde, de nombreux États de tous bords « pénètrent, sondent, scannent et furètent » sans cesse les réseaux informatiques et les infrastructures vitales de leurs homologues, qu’ils soient alliés, neutres ou ennemis. Objectifs : prolonger leur politique d’espionnage industriel et militaire sur le net ; déceler des failles critiques au sein des SCADA ; en savoir plus sur leurs propres vulnérabilités en décelant celles existant ailleurs. Ce n’est donc pas seulement du cyberespionnage, c’est aussi de la documentation technique en ligne. D’une certaine façon, ces intrusions – qui ne sont en rien des cyberattaques – sont au cyberespionnage ce que l’appareil photo est à l’espionnage industriel : un précieux outil de renseignement ayant de surcroît le mérite de son asymétrie et de sa furtivité de par sa nature purement électronique. De plus, le risque d’incident diplomatique ou politique est négligeable et aucune plainte officielle ou officieuse ne sera déposée après la découverte d’un code malicieux au sein d’un serveur sensible ou d’un SCADA.

Gouvernements et entreprises de tous bords n’évoquent que très rarement leurs vulnérabilités a fortiori lorsqu’elles ont été sournoisement exploitées par un intrus peu ou prou identifié. La mauvaise publicité conséquente angoisserait clients, fournisseurs, partenaires et même actionnaires. De plus, bien malin l’État ou la compagnie qui réussira à établir une preuve incontestable de l’implication d’un(e) autre : dans le cyberespionnage comme dans la cyberguerre, les organisations évitent autant que possible d’appuyer elles-mêmes sur le déclic ou sur la gâchette électronique, elles préfèrent recourir à des hackers doués dans les arts numériques du camouflage et de la diversion. Or, celui qui peut pénétrer au cœur d’une infrastructure vitale peut également implanter des « bombes logiques » indécelables qui, une fois déclenchées, provoqueraient de sévères effets domino dans plusieurs segments de la distribution d’électricité ou d’un réseau de télécommunications. D’où la nécessité de comprendre comment et pourquoi les principes, de la dissuasion nucléaire et du contrôle des armements sont très peu adaptés aux menaces cybersécuritaires.

Vers une prolifération des armes cybernétiques ?

Une arme cybernétique repose essentiellement sur la science informatique. À moins de changer les lois de la physique, des mathématiques et de l’électronique, de brûler la littérature scientifique, d’incarcérer les professeurs de science et technologie avec leurs disciples programmeurs, de démanteler puis d’interdire l’industrie informatique et de réviser en profondeur les règles de droit (international, public, privé, commercial, numérique, etc.), les armes cybernétiques proliféreront encore et toujours. Une arme cybernétique, c’est tout simplement un ordinateur ou un mobile connecté et une série d’algorithmes (logiciel, malware, spyware, etc.). Point besoin de matériaux spécifiques ou interdits, d’usine de production ou d’enrichissement, de logistique complexe, de moyens financiers colossaux ou de compétences rares pour en fabriquer en masse. Une arme cybernétique ne nécessite guère de site particulier de lancement : un ordinateur fixe ou portable, un téléphone mobile, un site Internet, un moteur de recherche, un réseau social, un serveur physique ou virtuel ou « un nuage de données » constituent autant de plateformes de déclenchement. Une arme cybernétique peut être conçue ou utilisée n’importe où, par n’importe qui, avec ou sans motif quelconque : hacktiviste, extrémiste politique ou religieux, terroriste, cybercriminel, ex-salarié en colère, concurrent sur un appel d’offres, États en conflit, « esprit dérangé », etc. Une arme cybernétique laisse très peu de temps à l’anticipation, à la prévention, à la détection ou à la réaction du fait de la vitesse électronique d’action prodiguée par ses vecteurs : les architectures informatiques et les réseaux numériques. Comment appréhender clairement la situation et forger une riposte lorsqu’on est privé d’électricité ?

L’origine et les usages d’une arme cybernétique sont de plus en plus difficiles à identifier et à retracer. Qu’il soit à l’intérieur ou à l’extérieur du territoire national, « l’esprit cybercriminel » ou « le chien de cyberguerre » dissémine toujours ses activités sur une multitude d’ordinateurs répartis sur plusieurs pays, ceci afin d’augmenter son efficacité opérationnelle et de compliquer la tâche à l’expertise informatique.

La cyberguerre, le cyberespionnage et la cybercriminalité recourent à des outils et à des modes opératoires identiques et posent donc l’incontournable problème de l’attribution (de l’intrusion ou de l’offensive) à un individu, à un État ou à un non-État. Des sournoiseries logicielles comme le botnet ou le rootkit permettent littéralement de « zombifier » des centaines de milliers d’ordinateurs – y compris celui posé sur votre table ou sur vos genoux – et d’en faire les vecteurs d’une intrusion malveillante ou d’une offensive d’ampleur. Du fait de leur évolution constante, les technologies de l’information et de la communication sont des concepts en perpétuelle gestation. Des menaces relevant aujourd’hui de la prospective deviennent rapidement une réalité de demain. Dans moins d’une décennie, l’Internet des objets (ou IdO, qui attribue une adresse Internet ou une interface intelligente à un objet physique) dissimulera peut-être des bombes logiques se déclenchant uniquement à une date programmée ou sous certaines conditions. Consécutivement, la prolifération des armes cybernétiques n’est pas derrière, mais devant nous.

Si l’arme nucléaire fut l’une des héritières ultimes de l’ère industrielle, l’arme cybernétique est l’héritière directe de l’ère informationnelle. Même inactive, la première a une réalité physique perceptible et des effets mesurables tandis que la seconde demeure – malgré ses impacts dans la sphère réelle – fondamentalement immatérielle et intangible ; en un mot : virtuelle. Dès lors, comment déterminer un acte de cyberguerre ? Comment localiser précisément les points primaires de départ d’une cyberattaque ? Comment identifier ses initiateurs ? Doit-on exercer des représailles contre un État pour des méfaits commis par quelques-uns de ses citoyens ? Quelles règles d’engagement doivent respecter les gendarmes du code ? Où commence et où s’arrête le champ de bataille ? Comment établir et appliquer un traité de non-prolifération cybernétique ? Quel cadre légal entourerait les inspections d’une éventuelle « Agence internationale contre la prolifération des armes cybernétiques » ? Quels seraient les moyens techniques et humains à sa disposition ? Pour peu que les États fassent preuve de retenue dans l’usage des armes cybernétiques, qu’en serait-il de leurs administrés ? Comment décourager des hackers de s’en prendre à un serveur gouvernemental ou à une infrastructure vitale ?

Compte tenu de la « pervasivité » des protocoles et de l’interconnexion croissante des systèmes d’information, des sociétés, des industries et donc des économies, les gouvernements devront sérieusement répondre à ces questions avant de foncer têtes baissées dans des représailles en ligne et de provoquer d’innombrables dégâts collatéraux. Malgré la complexité de cet enjeu cybersécuritaire, un détour par l’histoire et par la stratégie ouvrira des pistes de réflexion et clarifiera quelque peu notre vision des choses.

Pour une résilience dissuasive

Durant la guerre froide, la dissuasion consistait à persuader le camp adverse de ne déclencher aucune attaque conventionnelle ou nucléaire sous peine d’être victime d’une riposte extrêmement coûteuse sur le plan humain et matériel. En outre, du fait des immenses arsenaux nucléaires disponibles au sein des blocs Otan et Pacte de Varsovie, le risque de destruction mutuelle assurée – ou MAD (Mutually Assured Destruction) – a empêché tout réchauffement de cette guerre froide.

Dans le cyberespace, les agresseurs potentiels ou réels sont de loin plus nombreux et plus incertains que sur le ring nucléaire : réseaux terroristes, mouvances hacktivistes, organisations cybercriminelles et hackers isolés n’ont aucune restriction pour recourir à une arme de nuisance massive ou à un « cybotage » en règle. En effet, la cyberguerre est aussi une affaire d’individus, le modèle de cyberguerre ouverte et participative exploitée par la Russie contre la Géorgie à l’été 2008 en est une parfaite illustration.

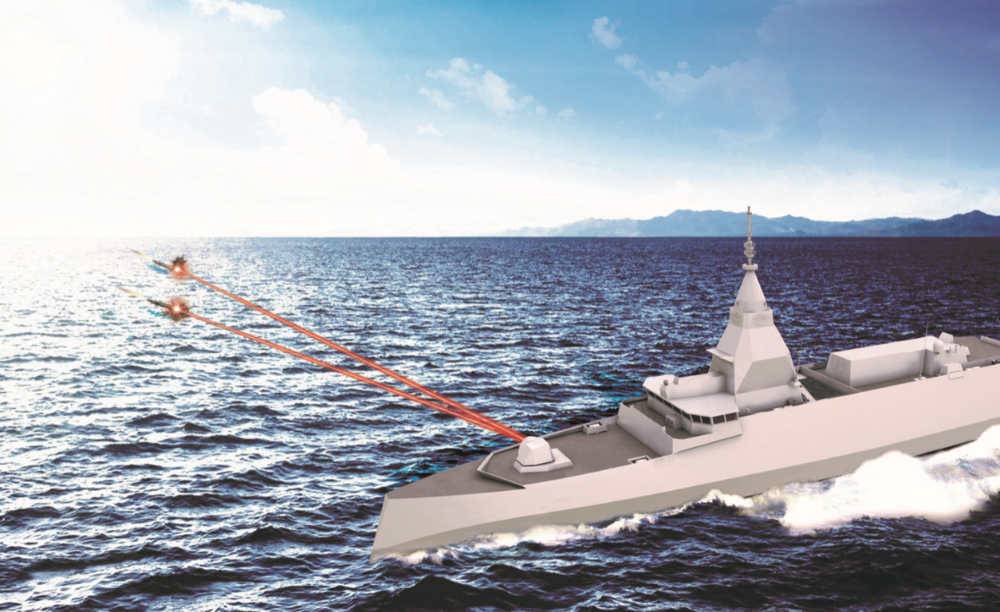

Toutefois, pourquoi ne pas inverser nos perspectives ? En plus clair, si la dissuasion nucléaire « intimide » l’action offensive adverse en amont, la dissuasion cybernétique neutraliserait autant que possible l’action offensive adverse en aval grâce à trois éléments : une solide et savante combinaison de périmètres cybersécuritaires protégeant les réseaux informatiques et les infrastructures considérés comme vitaux ou stratégiques : électricité, eau, gaz, télécoms, transports, santé, finance, gouvernement, police, armée, etc. ; une redondance perpétuellement améliorée de ces réseaux informatiques et de ces infrastructures vitales qui amoindrirait ou annihilerait les effets domino causés par les cyberattaques ; la surveillance et l’action d’opérateurs humains dans la boucle cybersécuritaire qui disposeraient de marges suffisantes pour analyser finement la situation et adapter protections et redondances selon leur évaluation des risques et des dégâts.

D’une certaine façon, la « cyberdissuasion » reposerait en priorité sur une résilience accrue des réseaux informatiques stratégiques et des infrastructures vitales. Parallèlement, elle démontrerait aux esprits malveillants que leurs actions n’auront que des conséquences très limitées ou très éphémères. Vaste programme.

Glossaire

Bombe logique - En sécurité informatique, une bombe logique est la partie d’un virus, d’un cheval de Troie ou de tout autre logiciel malveillant qui contient les fonctions destinées à causer des dommages dans l’ordinateur infecté. La bombe logique est donc la charge utile du logiciel malveillant (cf. Wikipedia).

Botnet - Ce terme désigne un ensemble d’automates logiciels interconnectés et installés sur un grand nombre de machines. Tout ordinateur connecté à Internet peut être infecté par un botnet puis contrôlé à l’insu de son utilisateur par un hacker.

Rootkit - Un rootkit est un logiciel dont le but est d’obtenir et de maintenir un accès non autorisé de la manière la plus furtive possible aux ressources d’une, voire plusieurs, machines (temps processeur, connexions réseaux, etc.). Ainsi, ces machines deviendront les cibles ou les vecteurs d’une opération de cyberespionnage ou d’une offensive en ligne.

Pervasivité - En informatique, pervasif désigne quelque chose qui se diffuse à travers toutes les parties d’un système d’information. Ce terme emprunté à l’anglais est certes très couramment utilisé dans le jargon technologique, mais n’est pas reconnu officiellement dans l’usage en langue française (cf. Wikipedia).